Тема

Настройка SAML-клиента в KeyCloak

- Войдите в аккаунт администратора KeyСloak

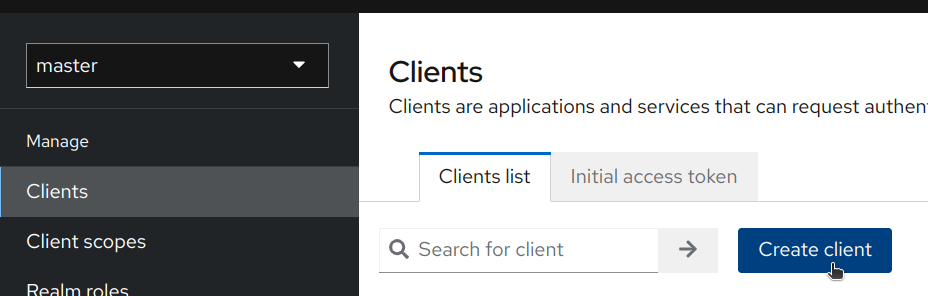

- Перейдите в раздел

Clientsи выберитеCreate client

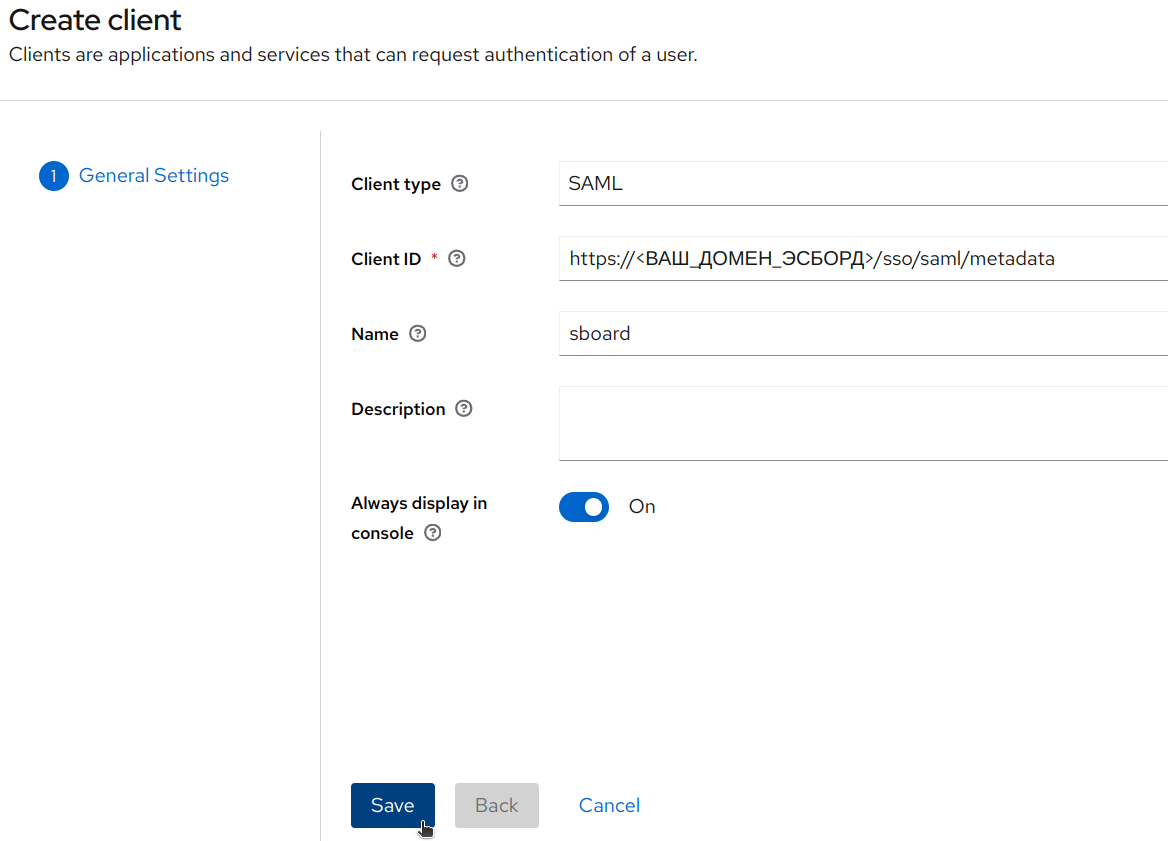

- Заполните обязательные поля и нажмите

Save:

Client type-SAMLClient ID-https://<ВАШ_ДОМЕН_ЭСБОРД>/sso/saml/metadata

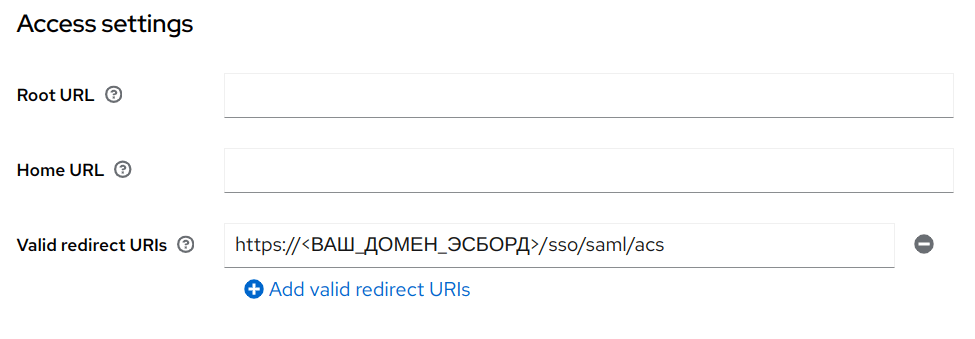

- Во вкладке

Settingsв полеValid redirect URIsдобавьте значениеhttps://<ВАШ_ДОМЕН_ЭСБОРД>/sso/saml/acs

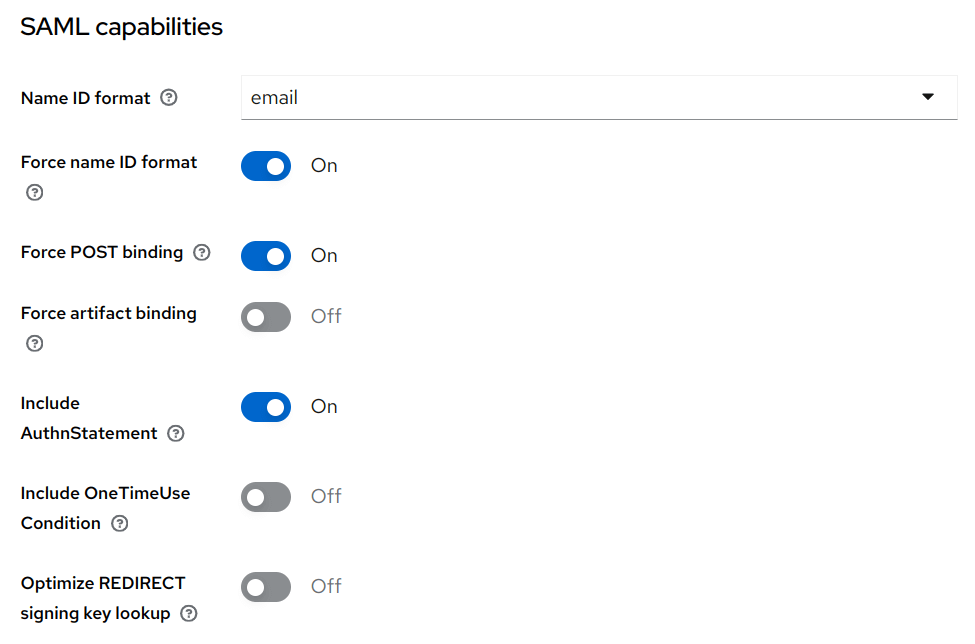

- Укажите

Name ID format-email, и включите опциюForce name ID format

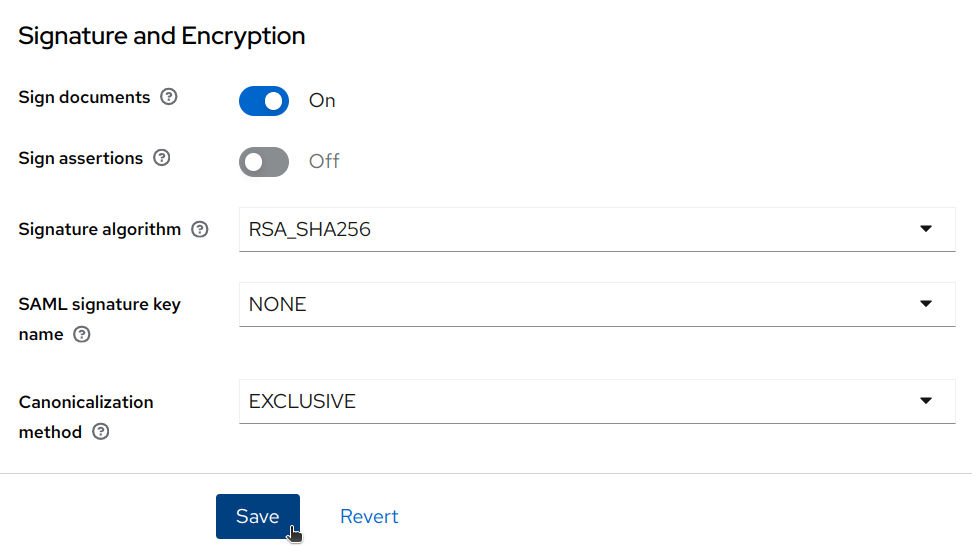

- Проверьте настройки раздела

Signature and Encryptionи нажмитеSave. Рекомендуется включить опциюSign documents

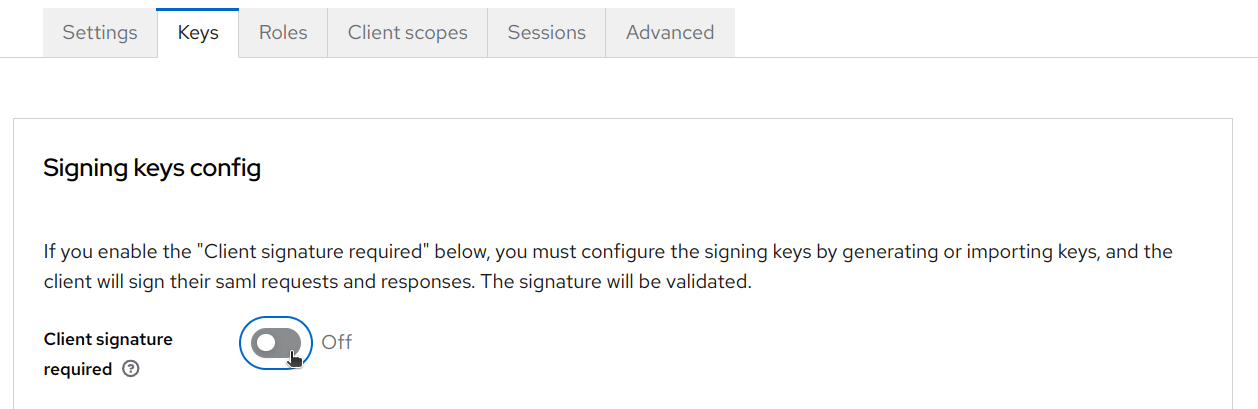

- Перейдите во вкладку

Keysи отключите опциюClient signature required

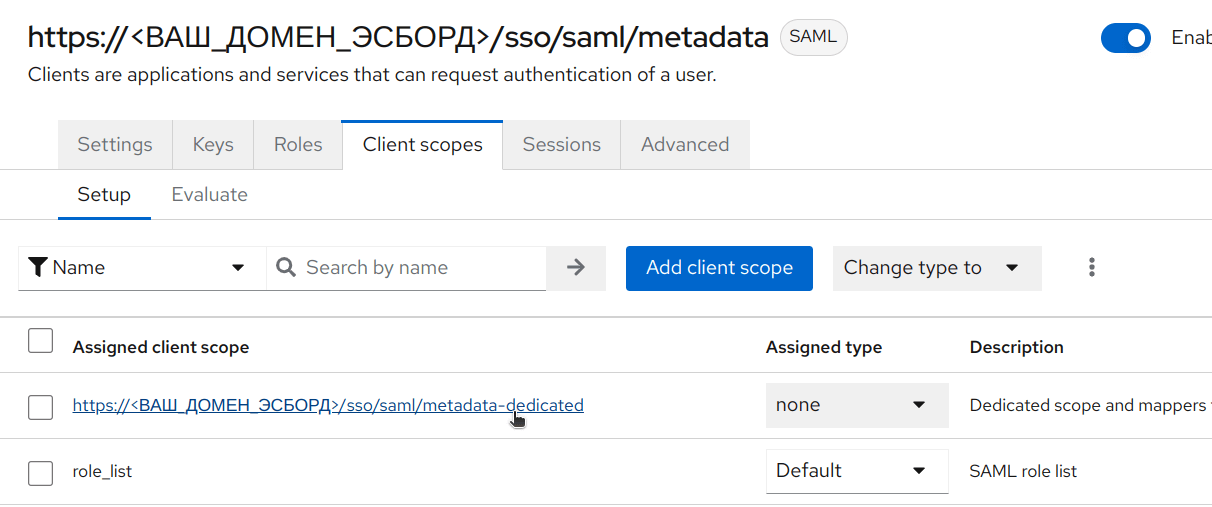

- Перейдите во вкладку

Client scopesи откройтеClient scope, который соответствует вашему клиенту

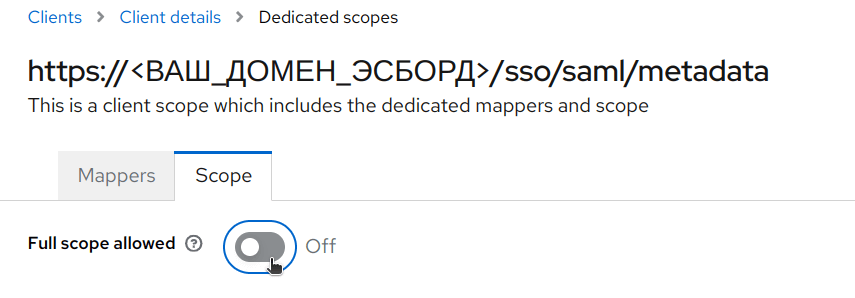

- Отключите во вкладке

ScopeопциюFull scope allowed

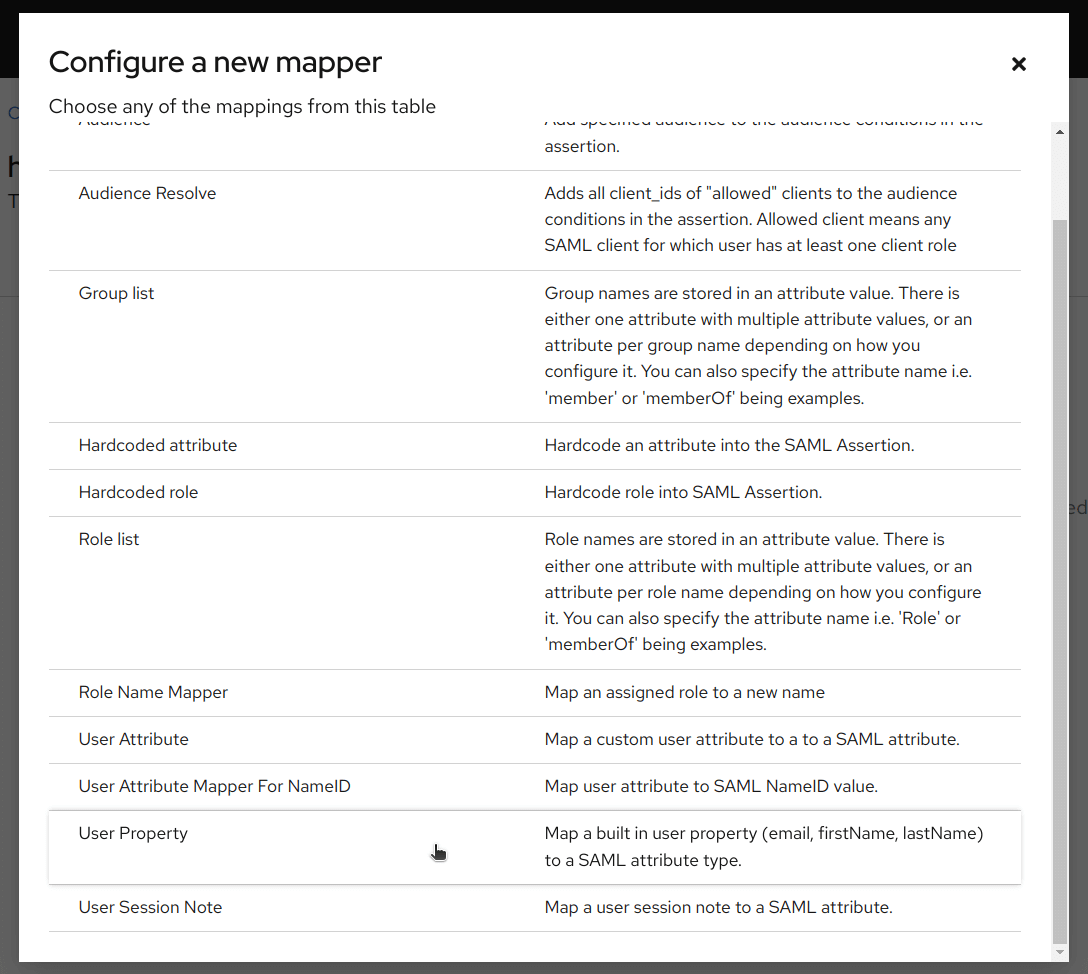

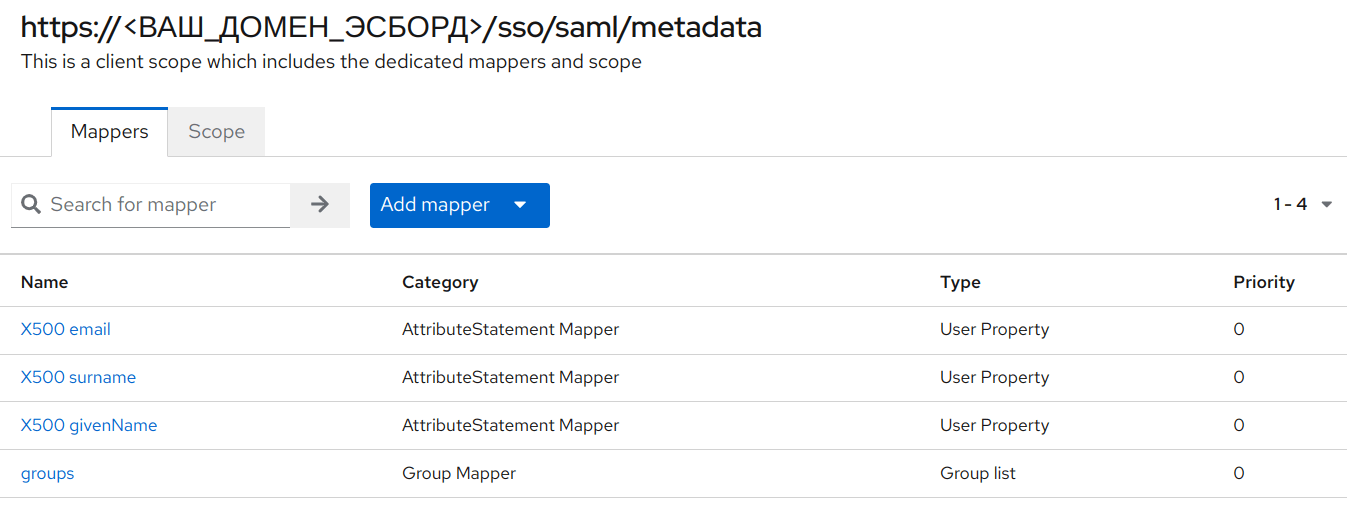

- Перейдите на вкладку

Mappersи создайте следующие атрибуты:

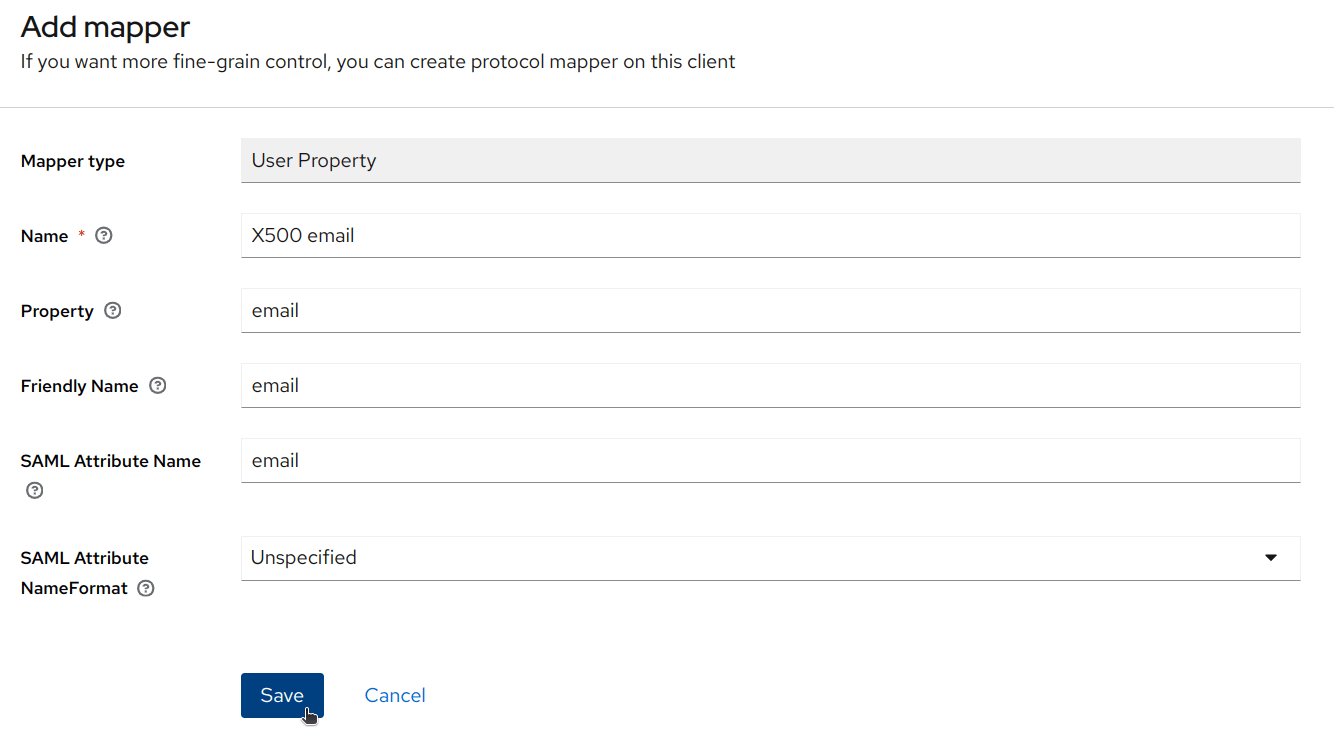

- адрес электронной почты

- Mapper type:

User Property - Name:

X500 email - Property:

email - Friendly Name:

email - SAML Attribute Name:

email - SAML Attribute NameFormat:

Unspecified

- Mapper type:

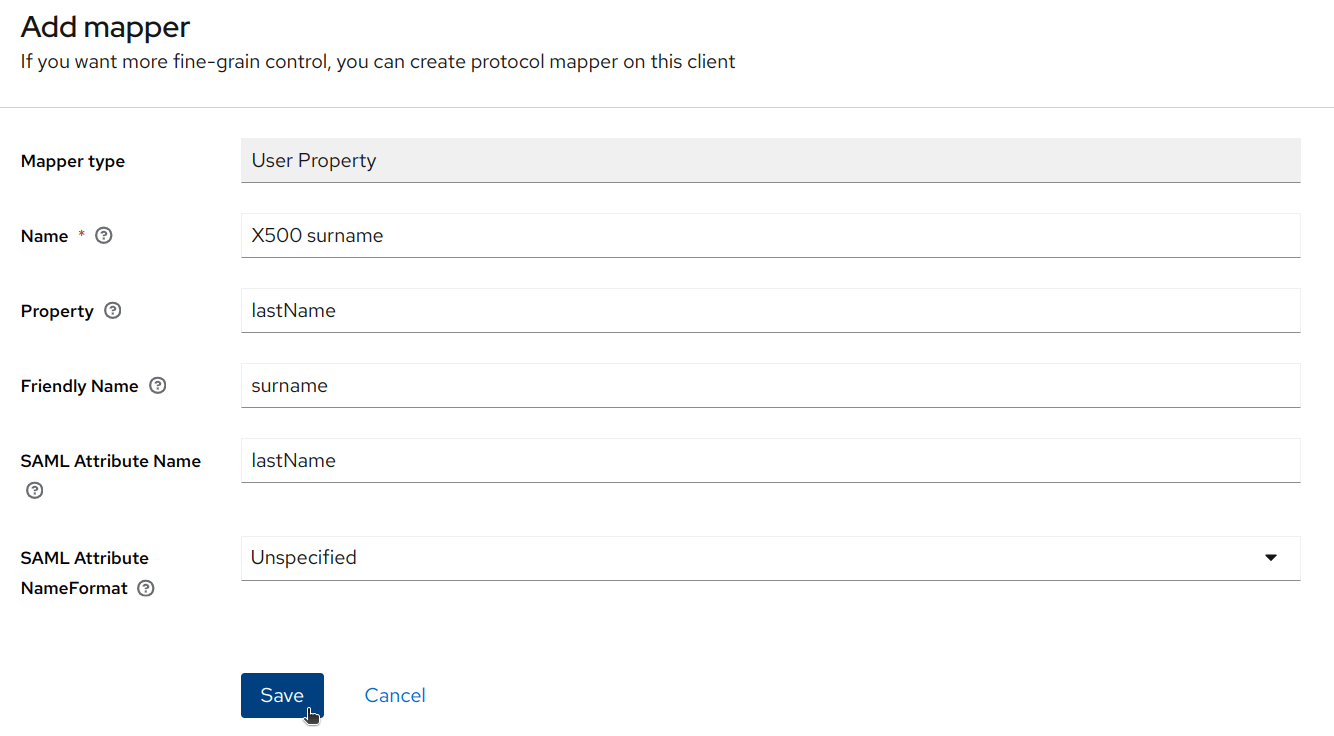

- фамилия

- Mapper type:

User Property - Name:

X500 surname - Property:

lastName - Friendly Name:

surname - SAML Attribute Name:

lastName - SAML Attribute NameFormat:

Unspecified

- Mapper type:

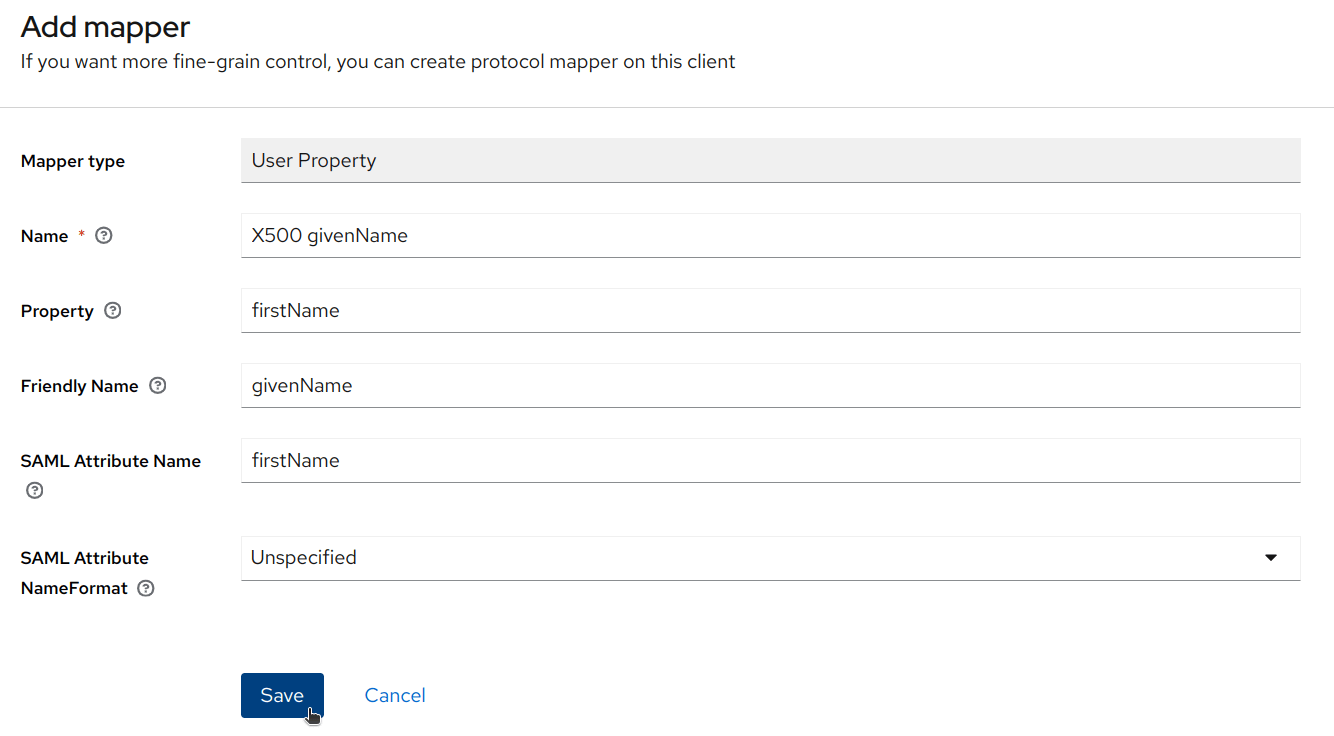

- имя

- Mapper type:

User Property - Name:

X500 givenName - Property:

firstName - Friendly Name:

givenName - SAML Attribute Name:

firstName - SAML Attribute NameFormat:

Unspecified

- Mapper type:

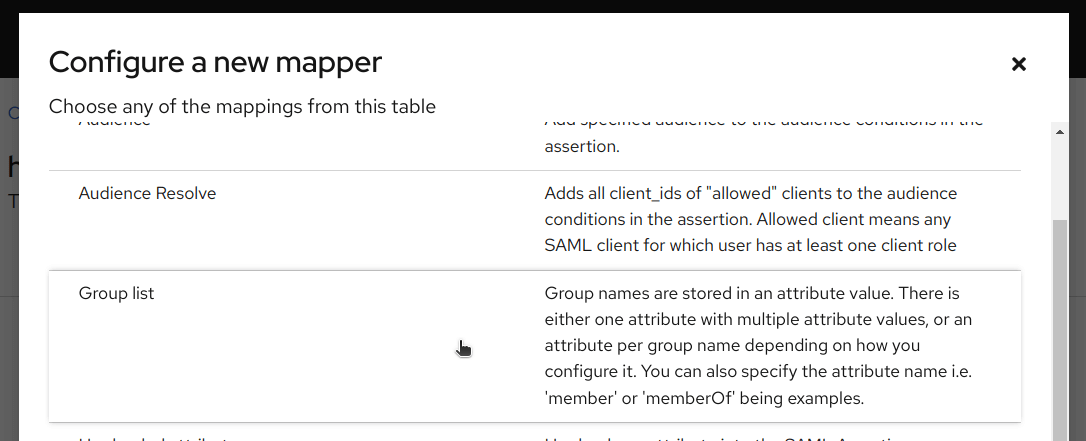

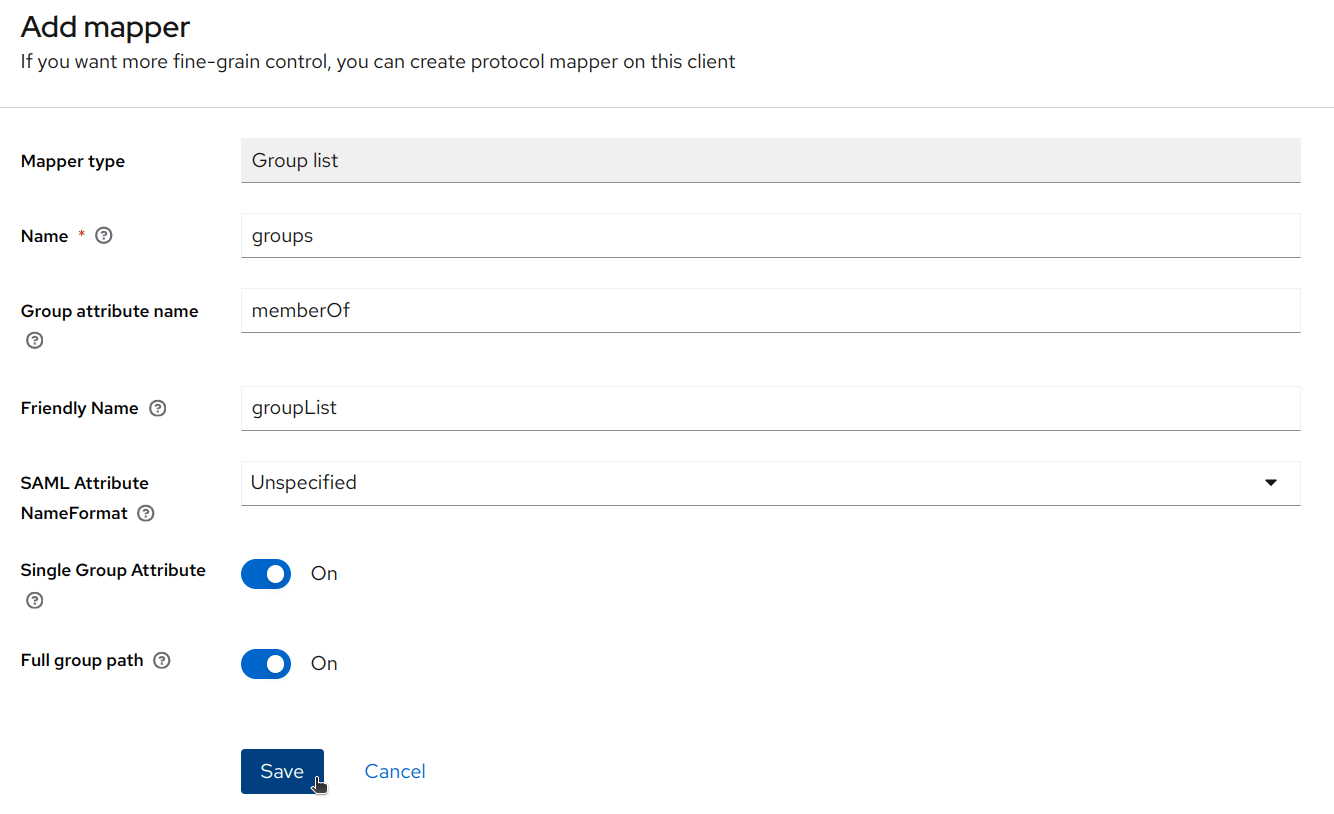

- группы, в которых состоит пользователь

- Mapper type:

Group list - Name:

groups - Group attribute name:

memberOf - Friendly Name:

groupList - SAML Attribute NameFormat:

Unspecified

- Mapper type:

Примеры:

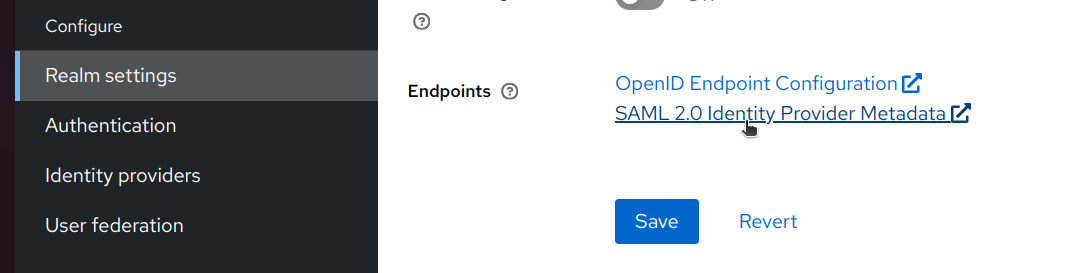

- Перейдите в

Realm settingsи откройте ссылкуSAML 2.0 Identity Provider Metadata.

- Скопируйте с открытой страницы для использования в настройках сервиса следующие значения:

- URL страницы входа -

LocationэлементаSingleSignOnService(HTTP-POST) - Издатель поставщика удостоверений -

entityIDкорневого элемента - Проверочный сертификат - содержимое

X509Certificate